はじめに

三菱総研DCS クラウドテクノロジー部の木下(きのした)です。

ここ数年働き方改革や新型コロナウイルス感染症(COVID‑19)を背景にテレワークが加速的に普及しています。テレワークを導入するにあたって、多くの企業では社員にテレワーク端末を提供し、端末にクライアントVPNアプリを入れ、自社内のネットワークにVPNゲートウェイを入れて収容しているケースが多くあると思います。

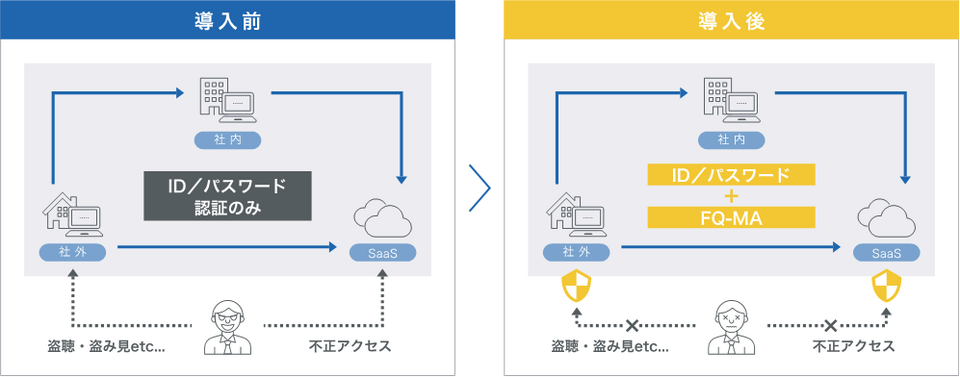

VPNでは一般的にIDとパスワードにおける接続認証が行われますが、それだけですと外部からのアクセスで容易に突破ができてしまうため、クライアント証明書を導入し、多要素認証化すると思われます。

しかし、クライアント証明書の場合、端末のキッティング時に導入が必要で定期的(2年に1回など)更新が必要です。その更新作業と端末側の証明書の入れ替えで膨大の労力とコストがかかります。

今回は弊社の多要素認証サービス(FQ-MA)を実際にVPNの認証として動作させた事例について、ご紹介いたします。

自社で多要素認証を導入してセキュリティを強化したい、あるいは証明書認証から切り替えて更新の手間を減らしたいというお考えの方はぜひご覧ください。

多要素認証(FQ-MA)について

最初に弊社の多要素認証サービスであるFQ-MAについてご紹介いたします。

ご利用中のシステムやクラウドサービスに認証要素を追加することで多要素認証を実現しセキュリティレベルを強化できるクラウドサービスです。

ご利用中のシステムやクラウドサービスに認証要素を追加することで多要素認証を実現しセキュリティレベルを強化できるクラウドサービスです。

弊社のプライベートクラウド上に設備を設けてSaaS型として提供しており、利用者は自社設備を持つ必要がありません。

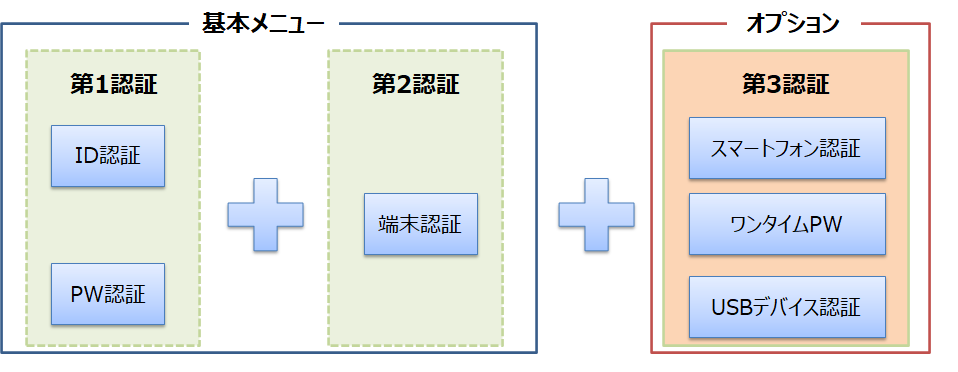

FQ-MAでは基本メニューの第1と第2認証とオプションの第3認証に分かれており、ID/PW認証に加えて端末(デバイス)認証やワンタイムパスワード or USBデバイス認証などの複数の認証要素を組み合わせることが可能です。

また、アカウントごとにどの要素で認証するのか設定することが可能でFQ-MAの強みでもあります。

FQ-MAでは基本メニューの第1と第2認証とオプションの第3認証に分かれており、ID/PW認証に加えて端末(デバイス)認証やワンタイムパスワード or USBデバイス認証などの複数の認証要素を組み合わせることが可能です。

また、アカウントごとにどの要素で認証するのか設定することが可能でFQ-MAの強みでもあります。

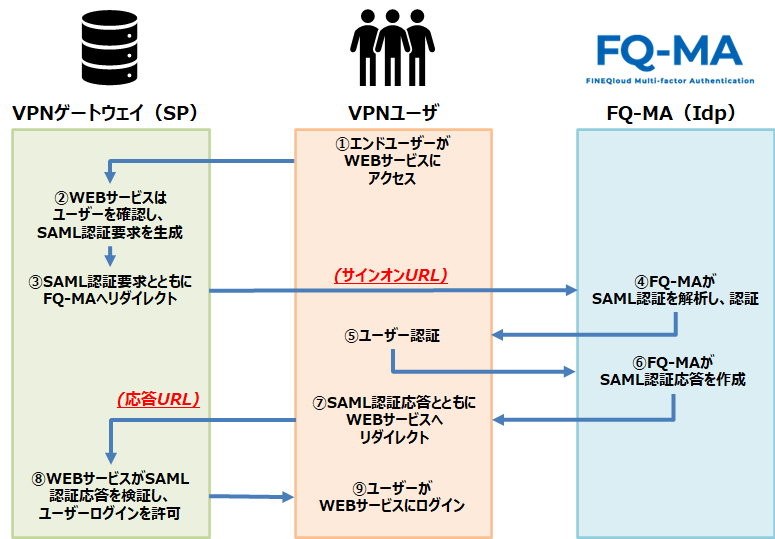

認証の連携の仕組みとしては、SAMLという仕組みを利用しており、クライアントのアクセス元では認証を行わず、FQ-MA側で認証することになります。

お客様の機器や利用しているクラウドサービスがSAMLに対応している場合、SAML連携の設定をすることで比較的容易に多要素認証を導入することが可能です。

認証の連携の仕組みとしては、SAMLという仕組みを利用しており、クライアントのアクセス元では認証を行わず、FQ-MA側で認証することになります。

お客様の機器や利用しているクラウドサービスがSAMLに対応している場合、SAML連携の設定をすることで比較的容易に多要素認証を導入することが可能です。

接続構成について

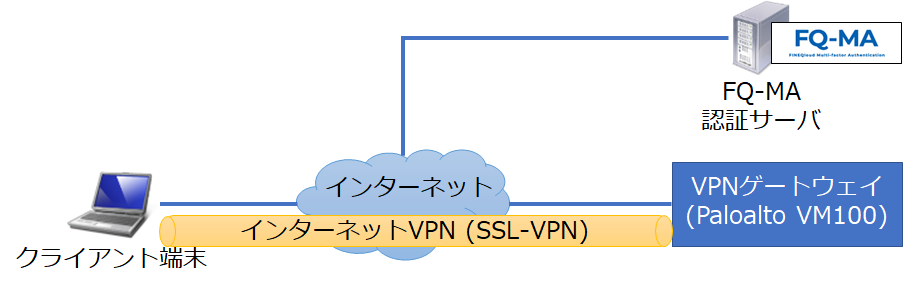

今回の構成ではVPNゲートウェイにパロアルトネットワークス社のFWを採用しています。UTM機能を備えたFWですが、Global Protectという機能を使うことでVPN機器としても動作します。

今回の構成ではVPNゲートウェイにパロアルトネットワークス社のFWを採用しています。UTM機能を備えたFWですが、Global Protectという機能を使うことでVPN機器としても動作します。

本機器ではSAML認証に対応しているため、FQ-MAと連携してVPN接続時の認証を多要素化します。クライアント端末とはSSL-VPNで接続しますが、本記事ではSSL-VPNの設定に関しては省略し、多要素認証化にフォーカスさせていただきます。また、上記条件下においての接続になりますので、あらゆる環境(機器など)での動作は保証致しかねますため、FQ-MAをご利用にあたっては検証が必要になります。

VPNゲートウェイの設定

ここからはVPNゲートウェイでの設定について紹介します。

掲載する設定はあくまで例であり、投稿している画像上の各種パラメータはお客様の環境によってチューニングする必要があるため、当社が推奨する設定値ではございません。

また、必要最低限のみの掲載とさせていただき、一部設定についてはセキュリティ上の理由からマスキングしております。

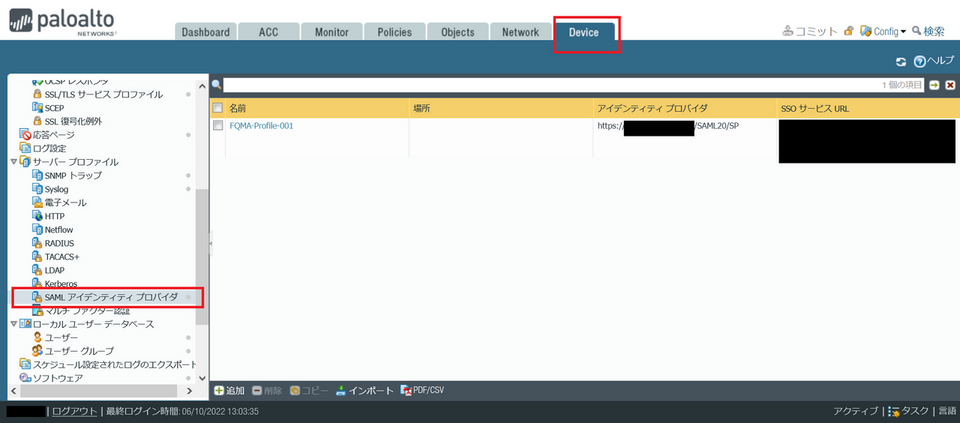

まずPaloaltoのWeb管理画面へアクセスし、「Device」タブの「SAMLアイデンティティプロバイダ」の項目からプロファイルを追加します。

まずPaloaltoのWeb管理画面へアクセスし、「Device」タブの「SAMLアイデンティティプロバイダ」の項目からプロファイルを追加します。

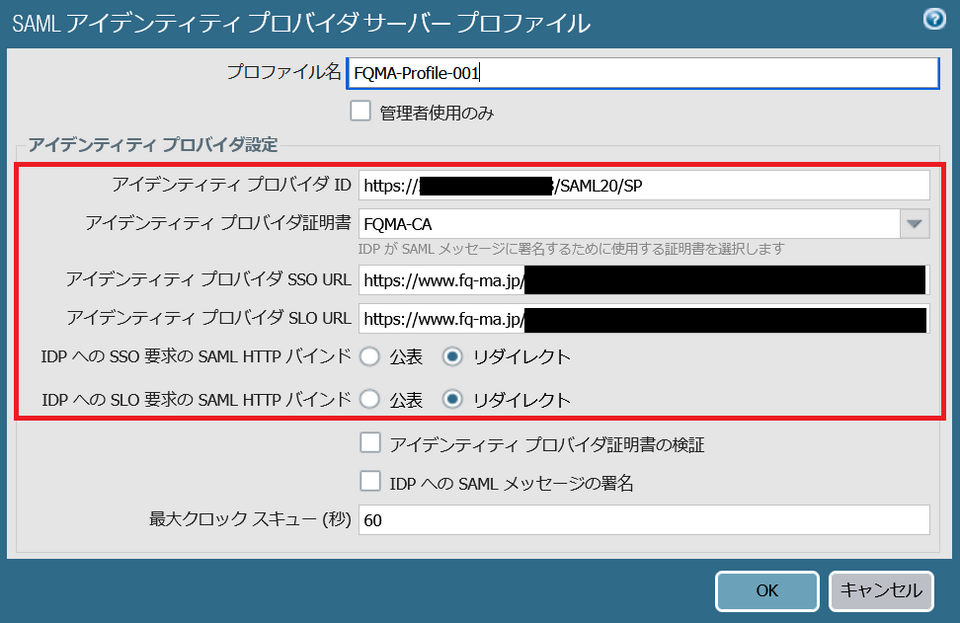

プロファイルでアイデンティティプロバイダの設定を行います。アイデンティティ プロバイダIDはお客様側で決定していただく必要がありますが、そのIDをFQ-MAサービスで用意するパラメータシートへ記載していただくと当社で設定に必要なパラメータを連携させていただきます。

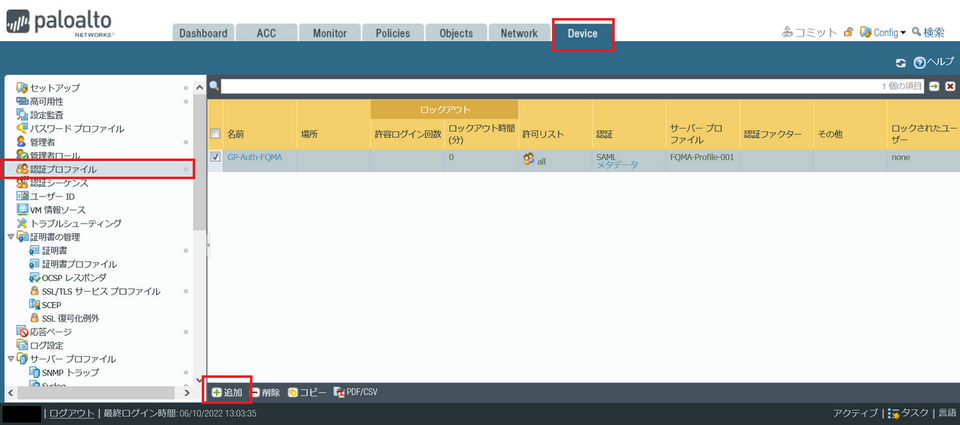

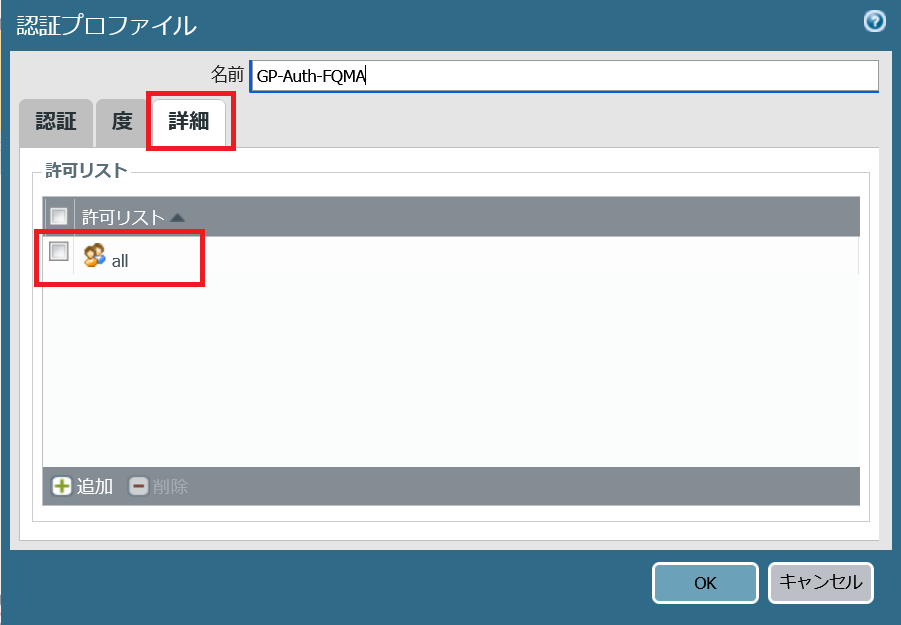

続いて同タブの「認証プロファイル」からプロファイルを追加します。

続いて同タブの「認証プロファイル」からプロファイルを追加します。

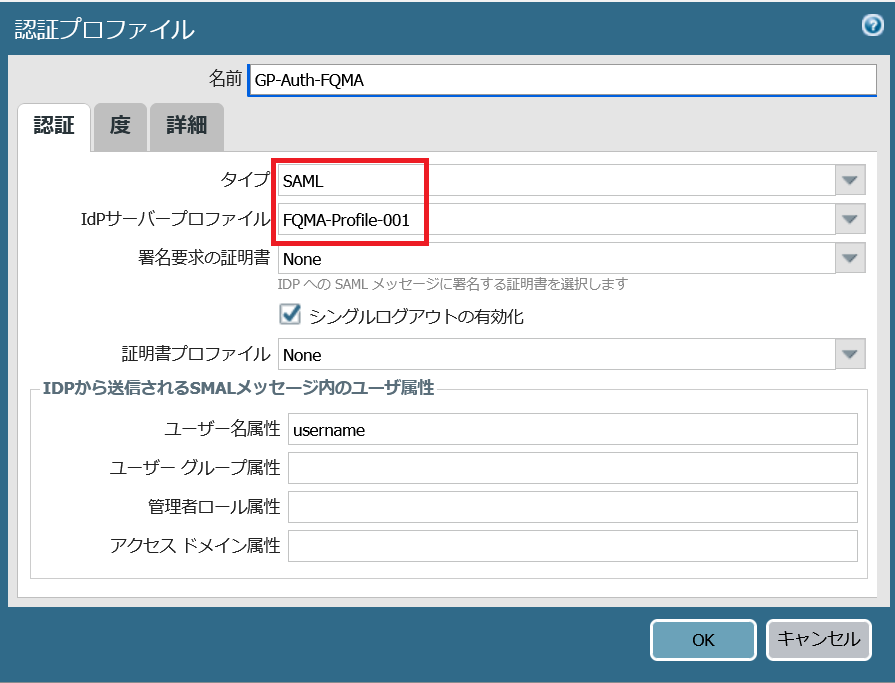

プロファイルでは画像の赤枠通りに認証タイプは"SAML"で設定していただく必要があり、プロファイルは前の工程で作成したものを指定しております。プロファイル内の「詳細」タブにある許可リストは必要に応じて対象者を絞るなどの設定が必要ですが、今回はallにしております。

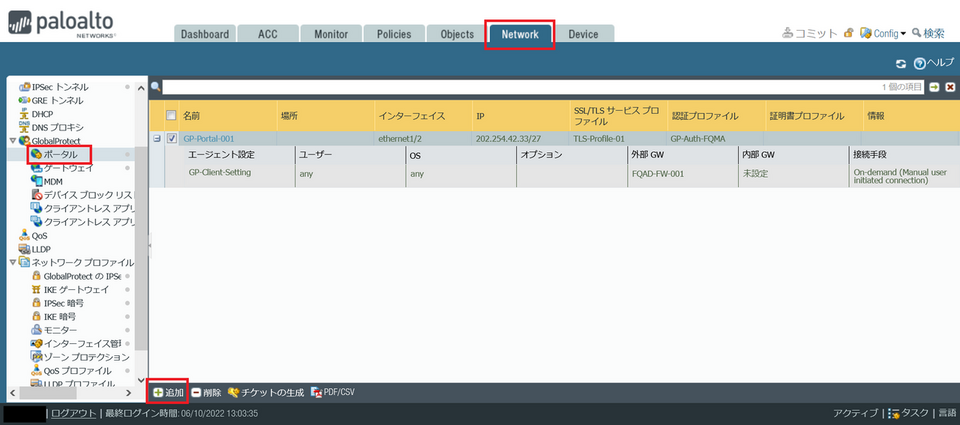

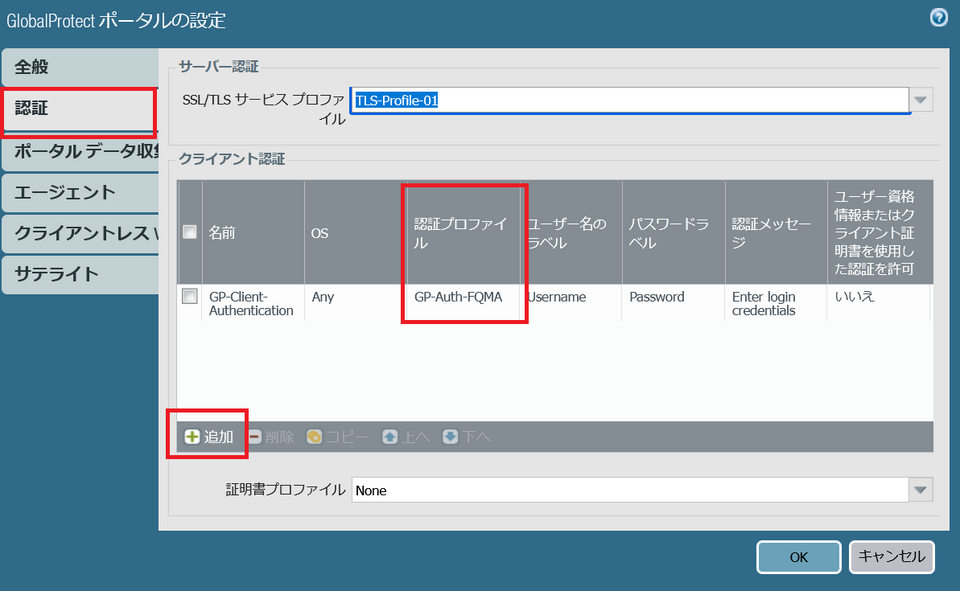

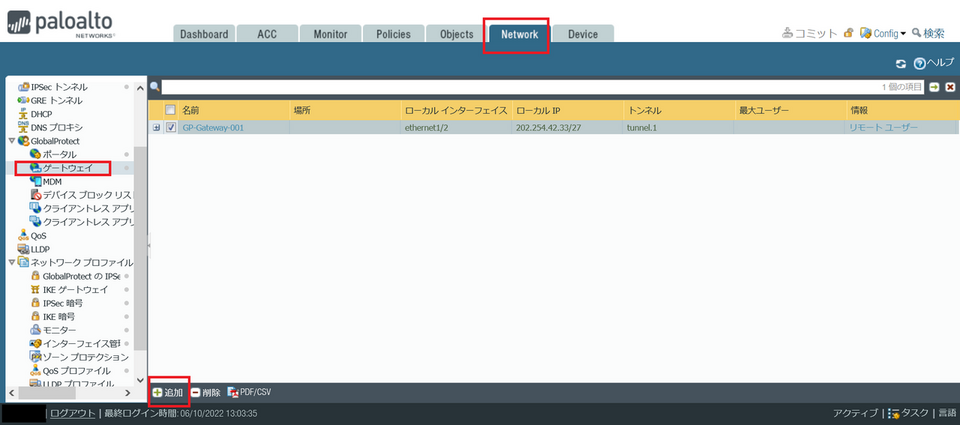

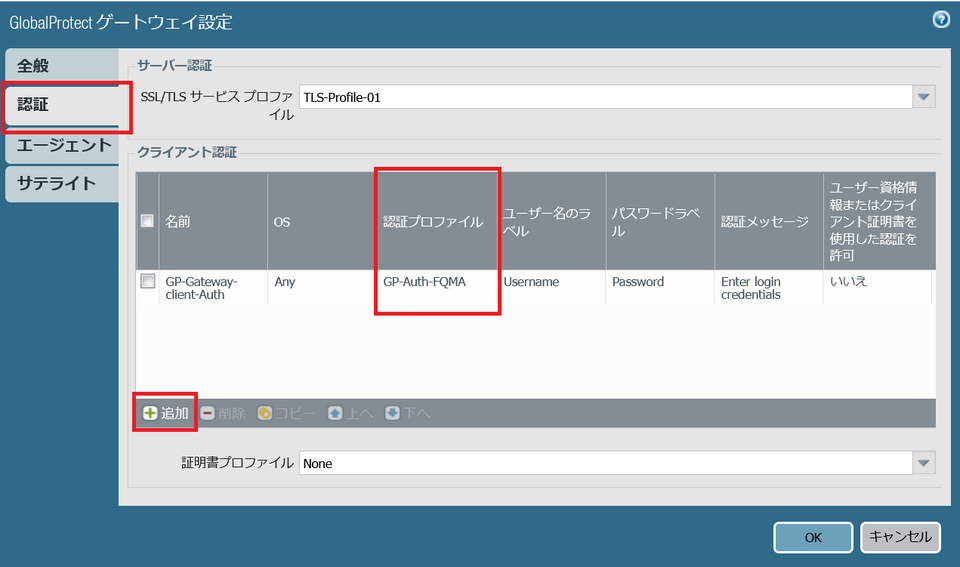

これがVPNゲートウェイでの最後の設定となります。

これがVPNゲートウェイでの最後の設定となります。

先ほどの工程で作成した認証プロファイルをGlobal Protectのポータルとゲートウェイに適用することで設定は完了となります。

FQ-MAの設定について

ここでは認証先であるFQ-MA上でアカウントを作成します。

FQ-MAではご契約ごとにテナントという形で環境分離を行い、管理画面をお客様へ提供しております。

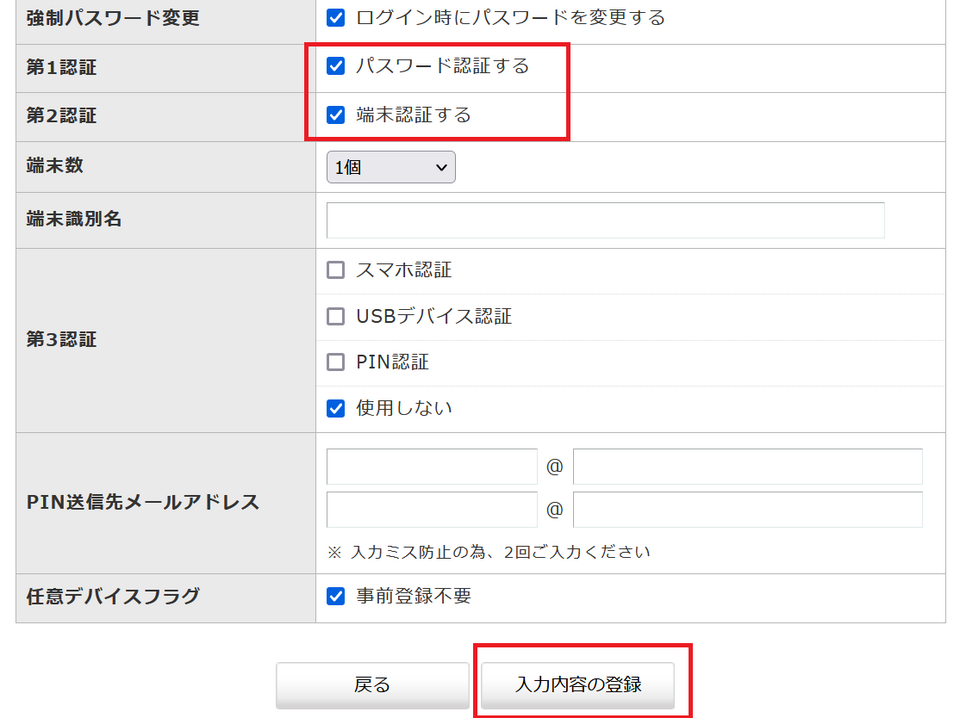

こちらはFQ-MAの管理画面の抜粋で、この管理画面上からアカウントを作る必要があります。

こちらはFQ-MAの管理画面の抜粋で、この管理画面上からアカウントを作る必要があります。

必要な設定はいくつかありますが、アカウントのID・パスワード・セキュリティ設定が必要になります。セキュリティ設定では認証要素を決める必要がありますが、今回は第2認証の端末認証を有効化します。

後は入力内容の登録ボタンを押せば設定は完了となります。

動作確認

ここまでの工程で全ての設定が完了となりましたので、ここからは動作確認を実施します。

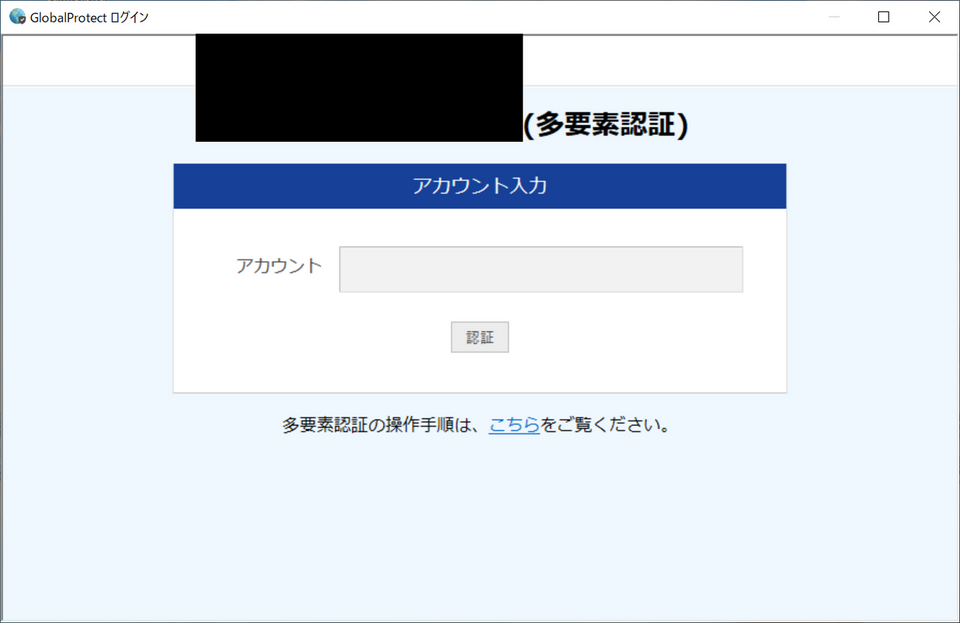

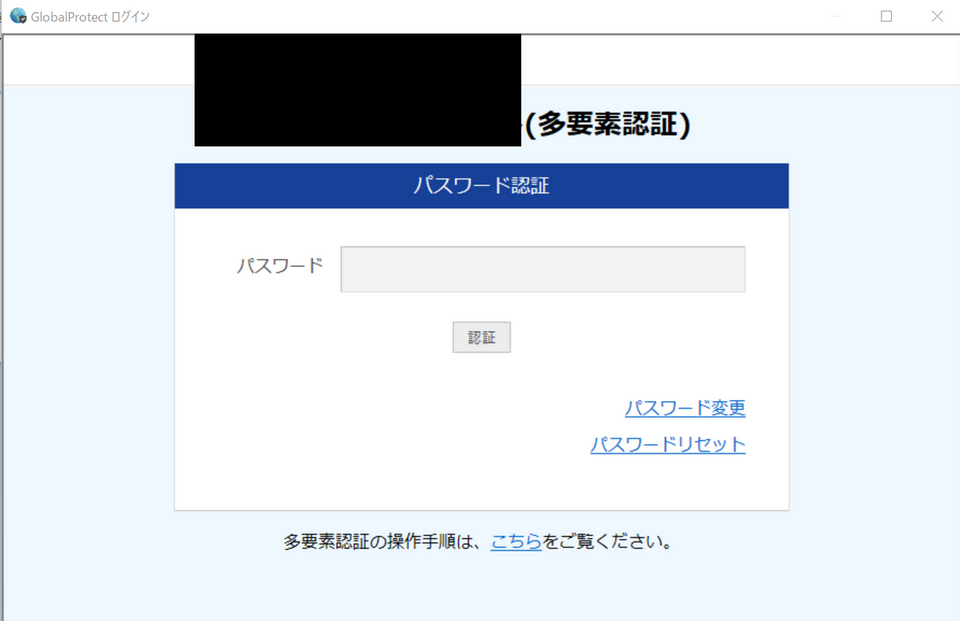

クライアント端末よりGlobal Protectを使用すると、ブラウザが起動し、今までアクセスしたいたような形でIDとPW認証が求められます。

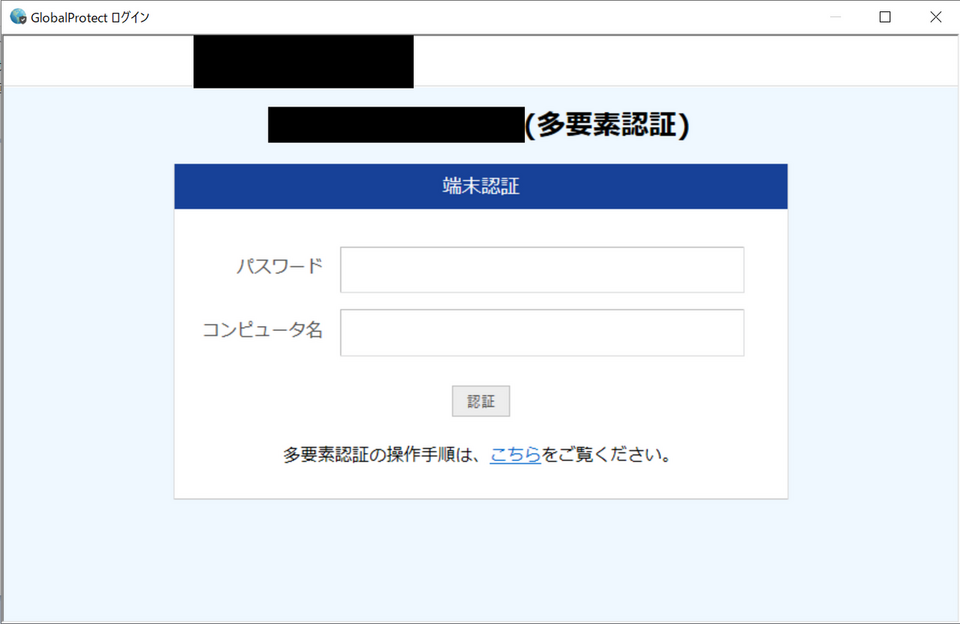

IDとPW認証が通ると、今度は端末認証が求められます。 初回アクセス時のみ、端末情報を登録するために再度PWの入力とコンピュータ名を登録する必要があります。

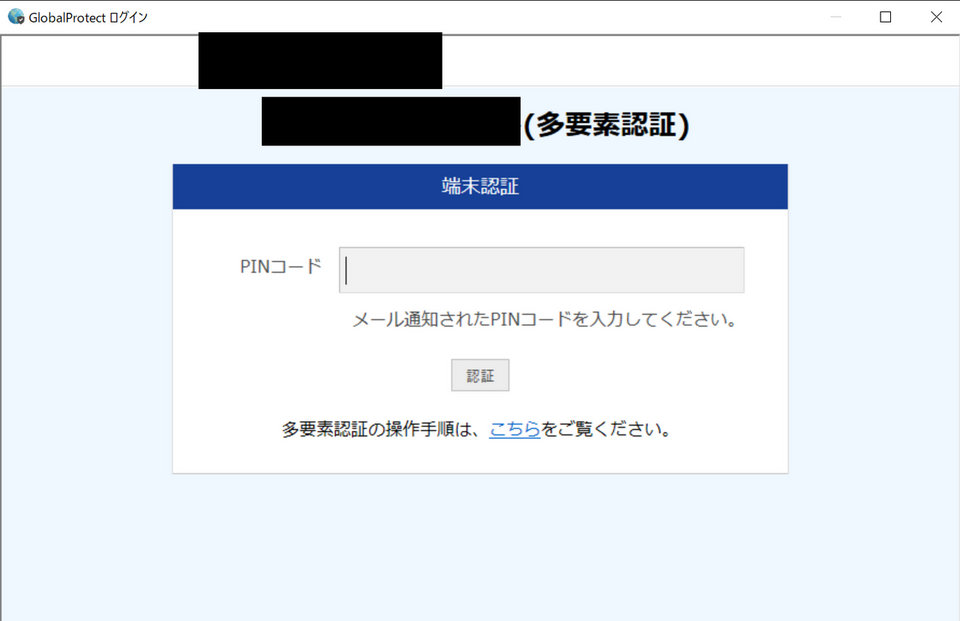

最後に本人確認のため、アカウントに登録したメールアドレス宛に認証(PIN)コードが発行されます。それをこの画面に入力することでVPN接続は完了となります。

この端末認証は初回のみ認証コード入力画面が出力され、次回以降は同じ端末であれば利用者はIDとPW認証のみ入力すればよく、端末認証はバックグラウンドで認証するような仕組みとなります。

そのため、利用者には大きな手間がなくセキュリティを向上させることが可能です。

おわりに

ここまでご紹介させていただきましたが、いかがだったでしょうか?

昨今アカウントの乗っ取り被害は増え続ける一方、セキュリティ対策を講じると費用面やユーザ負荷も上がるといった懸念があります。FQ-MAではご紹介させていただいた通り、ユーザ負荷は低く、セキュリティを向上させることができるサービスとなります。

今回の事例ではパロアルトネットワークス社のFWに適用しましたが、SAML認証に対応していれば他の製品やクラウドサービスの認証強化にも適用が可能です。

FQ-MAについて興味がございましたら、ぜひお問い合わせいただければと思います。サービスの説明資料や技術者による紹介などをさせていただきます。

お問い合わせ先:fqma@dcs.co.jp

ここまでご覧いただきありがとうございました。